En esta tercera y última parte analizaremos algunas de las herramientas comúnmente utilizadas por los ingenieros sociales.

Haga clic aquí para leer la primera parte.

Haga clic aquí para leer la segunda parte.

Imaginemos poder conocer en profundidad a una persona sin siquiera hablar con ella; detectar si miente, convencerla de casi cualquier cosa o hasta descubrir relaciones secretas. Todo esto es posible utilizando técnicas y herramientas específicas, las cuales son aprovechadas dentro de la Ingeniería Social para poder realizar distintos ataques y asegurar así su éxito. Pasemos ahora a conocer algunas de ellas, como también a entender cómo o dentro de qué contexto un ingeniero social podría utilizarlas.

Expresiones faciales

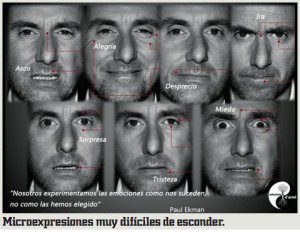

Las expresiones faciales son, básicamente, emociones que pueden verse en el rostro de las personas debido al movimiento voluntario o involuntario de los músculos faciales.

Si bien las expresiones son estudiadas desde hace mucho tiempo, estas toman mayor relevancia a partir de diferentes estudios que publicó el científico Paul Ekman (www.paulekman.com). Uno de ellos fue el de microexpresiones: en comparación con el resto, estas duran una fracción de segundos y se producen cuando una persona esconde un sentimiento (alegría, tristeza, ira, asco, desprecio, sorpresa y miedo).

Un ingeniero social especializado y entregado podría conocer lo que siente una persona en algún momento dado, por más que esta quiera esconderlo.

Aplicación dentro de la Ingeniería Social

Al poder “leer” correctamente las expresiones faciales, un ingeniero social obtendrá innumerables beneficios. A continuación vamos a nombrar algunos de ellos:

–Mejorar la inteligencia emocional: poder entender a otros con solo observar sus expresiones faciales (sean estas reprimidas o no) ayudará a manejar mejor la inteligencia emocional del ingeniero social.

–Desarrollar la capacidad de empatía: estudiando las expresiones faciales de una persona en diferentes situaciones se puede llegar a saber qué cosas le gustan o le disgustan. Se podrá usar esta información para crear empatía (una acción muy importante dentro de la Ingeniería Social).

–Detectar emociones ocultas: gracias a las microexpresiones pueden detectarse emociones ocultas, y ellas podrán servirle al ingeniero social para manipular a su víctima.

–Detectar emociones ocultas: gracias a las microexpresiones pueden detectarse emociones ocultas, y ellas podrán servirle al ingeniero social para manipular a su víctima.

–Entender a los demás: es mucho más fácil entablar “relaciones” si se puede entender a las personas. De esta manera, y con ayuda de la empatía, las víctimas se sentirán a gusto y comprendidas (algo no menor). No se les pasará por la cabeza que el atacante está tratando de manipularlas para obtener algo de ellas.

–Reconocer y manejar mejor sus propias emociones: es muy importante poder manejar las emociones para conservar el “poder” en todo momento y, por sobre todo, no delatar el ataque que se está realizando.

–Desarrollar habilidades sociales: tal como lo indica el mismo término Ingeniería “Social”, es muy importante desarrollar habilidades sociales y, así, poder moverse cómodamente dentro de diferentes situaciones.

Lenguaje corporal

Se dice que cerca del 93% de nuestra comunicación la expresamos con el cuerpo y solo el 7% de manera verbal. Imaginemos entonces la cantidad de cosas que podríamos saber de una persona casi sin hablar con ella.

Se dice que cerca del 93% de nuestra comunicación la expresamos con el cuerpo y solo el 7% de manera verbal. Imaginemos entonces la cantidad de cosas que podríamos saber de una persona casi sin hablar con ella.

Para poder comprender un poco más, vamos a ver algunos ejemplos de cómo nuestro cuerpo “habla”:

–Ansiedad: un estudio realizado por la Biblioteca Nacional de Medicina de Estados Unidos indica que los seres humanos pestañeamos normalmente unas 17 veces por minuto. Ahora, si esta frecuencia aumenta a más de 30 pestañeos por minuto, podremos darnos cuenta de que estamos frente a una persona que posee una seria ansiedad.

–Inseguridad: existen varias posturas que se traducen en inseguridad. Una de las más conocidas es hacer el “4” con ambos brazos. Esto ocurre típicamente cuando se habla por teléfono (generalmente, la mano izquierda queda apoyada sobre el bíceps derecho y la mano derecha toca el rostro o sostiene el teléfono).

–Autoevaluación negativa: cuando una persona se está autoevaluando negativamente, ya sea por algún error cometido o por inseguridad sobre algún suceso, tiende a colocar el dedo índice y el pulgar de la mano sobre las comisuras de sus labios, asumiendo así la responsabilidad por lo sucedido.

–Distancia entre personas al saludarse: si se desea conocer cuán “cercanas” son dos personas, solo hace falta mirar cuando estas se saludan. En relaciones distantes permanecen distanciadas; en cambio, cuanto más cerca están en el momento del saludo, mayor es la confianza que estos individuos poseen.

–Dominio y poder: en la entrega anterior hablamos de ataques locales y remotos. Dentro de los locales nombramos “Pretexting/Impersonate”, que consiste en utilizar un pretexto y/o hacerse pasar por otra persona, ya sea de forma presencial o remota. Existe una técnica para demostrar dominio y poder que podría ser usada junto al ataque de “Impersonate” para hacerse pasar, por ejemplo, por un superior.

Esta técnica se aplica al saludar a una persona. Lo que se realiza junto con el saludo es llevar la mano izquierda al hombro (parte superior) de la víctima, separando el dedo pulgar de los demás. Esto proyecta propiedad (¡es mío!), y la víctima se sentirá en inferiores condiciones, predominando así el dominio y el poder por parte del atacante.

Negociación

Muchas veces, la negociación es confundida con la venta y solo pensada dentro de un ámbito comercial. En realidad, la negociación se presenta en distintos momentos de nuestras vidas, como cuando tenemos que “negociar” un viaje o una actividad con nuestros padres, pareja, hijos, amigos, etc. También es utilizada por abogados para llegar a un mejor acuerdo o, quizá, por médicos para lograr que sus pacientes sigan un determinado tratamiento.

Como podemos imaginarnos, esta herramienta es muy poderosa dentro de la Ingeniería Social, ya que el atacante podrá convencer a su víctima para que esta realice alguna acción u otorgue alguna información.

Como podemos imaginarnos, esta herramienta es muy poderosa dentro de la Ingeniería Social, ya que el atacante podrá convencer a su víctima para que esta realice alguna acción u otorgue alguna información.

Veamos algunos conceptos que operan en el ámbito de una negociación y cómo estos se relacionan con todo lo expuesto hasta aquí:

–Poder: es uno de los puntos importantes dentro de una negociación. Se basa mucho en la información previa que se tenga de la contraparte. En este punto notemos cómo se cruza con la etapa de “Recolección de la Información” dentro de la Ingeniería Social, tal cual pudimos apreciarla en la primera entrega de esta serie de artículos.

Para obtener y mantener el poder dentro de una negociación es importante la confianza en uno mismo y mantener la calma pase lo que pase (inteligencia emocional).

–Confianza: uno de los pilares dentro de la negociación es la confianza entre las partes y algo muy importante para ganar esta confianza es la empatía. Es por eso que muchos libros hacen referencia a “la reunión de la reunión”, que no es ni más ni menos que la charla previa que se da en una reunión donde se habla de deportes, clima, familia, temas de interés general, etc., lo que muchas veces tiene mayor duración que la reunión en sí.

–Conocer la autoridad: es muy importante los niveles de autoridad de los negociantes. Para hacerlo sin preguntar, se puede utilizar las expresiones faciales y el lenguaje corporal. No siempre tratar con autoridad de alto nivel es lo mejor; hacerlo con el resto del equipo en determinadas ocasiones suele dar mejores resultados.

–Impacto emocional: existen libros enteros que hablan sobre las emociones dentro de una negociación. Es muy importante saber manejar tanto las que no se pueden contener como las que no se pueden demostrar.

Magia e ilusionismo

“El Arte de Hackear el Cerebro”. Esta es una definición que vimos una vez en un libro y nos gustó mucho, ya que en la magia y el ilusionismo se aprovechan distintas “vulnerabilidades” que posee nuestro cerebro para poder otorgarnos ese efecto increíble que es el asombro. Dentro de la Ingeniería Social se utiliza mucho uno de los pilares que posee la magia, que no es ni más ni menos que la distracción.

Veamos ahora algunas de las “vulnerabilidades” que son explotadas por este apasionante arte:

–Multitasking = No: nuestro cerebro no está preparado para ocuparse 100% de varias cosas a la vez. Quizás, a veces nos parezca que podemos hacer dos o más cosas al mismo tiempo, pero estemos seguros de que siempre algo se nos escapa, y es justo allí donde toma lugar el engaño.

–Alterando la percepción: existe el “efecto de la desinformación” y es utilizado, por ejemplo, cuando se nos da a elegir una carta de un mazo entre varias, pero de alguna manera se nos indujo a que eligiéramos una específica. Por ejemplo, elegimos una carta de la derecha y luego el mago “reconfirma” a nuestro cerebro que tuvo la oportunidad de elegir una carta de cualquier mazo diciendo: “¿Elegiste cualquier carta, ¿no?”.

–Resistencia a ser condicionada: muchas veces se utiliza la técnica de forzaje y esto es, básicamente, forzar a que el espectador elija lo que el mago quiere. En este caso se está aprovechando de la vulnerabilidad que tiene nuestro cerebro a resistirse a ser condicionado y no poder elegir libremente.

–Llenar los espacios en blanco: el cerebro posee la imperiosa necesidad de rellenar los espacios en blanco, y es justo allí donde funciona el famoso truco de la mujer partida en dos. Al cortar y separar la caja donde se encuentra “la mujer”, nuestro cerebro se niega a creer que son dos mujeres, y es por ello que, aunque no queramos, de primera impresión vamos a creer que realmente se partió en dos.

–Cambios sutiles: se dice que nuestro cerebro solo percibe el 5% de lo que realmente está sucediendo de su entorno, mientras que el otro 95% lo descarta para no saturarse. Ese cómodo 95% es aprovechado para realizar lo necesario para que el truco cause el efecto increíble que el mago está buscando.

Conclusiones

A lo largo de estas tres entregas pudimos recorrer el apasionante mundo de la Ingeniería Social que, como observamos, es una mezcla entre arte y psicología, donde se ponen en juego muchos factores y se utilizan muchas técnicas y herramientas con un objetivo concreto: “explotar las vulnerabilidades humanas”.

Queremos aprovechar el cierre de este artículo para recomendarles una serie que comenzamos a mirar hace poco y la cual nos dejó realmente impresionados, ya que su contenido técnico es muy bueno y, como todos sabemos, muy pocas veces sucede esto en las series y películas que vemos. Su nombre es Mr. Robot y se transmite por el canal USA. ¡Muy recomendable!

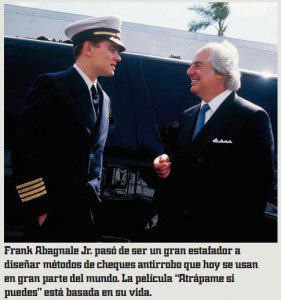

Artista del engaño: Victor Lusting

Victor “El Conde” Lusting, nacido en República Checa en 1890, fue un experto del engaño y, según comentan quienes lo conocieron, era muy agradable y culto (perfil ideal para un ingeniero social). Lusting eligió París para realizar una de sus increíbles estafas: “La venta de la Torre Eiffel”. Aunque parezca mentira, este experto del engaño logró “vender la Torre Eiffel” con éxito, y no contento con esto, ¡casi la vendió dos veces!

Victor “El Conde” Lusting, nacido en República Checa en 1890, fue un experto del engaño y, según comentan quienes lo conocieron, era muy agradable y culto (perfil ideal para un ingeniero social). Lusting eligió París para realizar una de sus increíbles estafas: “La venta de la Torre Eiffel”. Aunque parezca mentira, este experto del engaño logró “vender la Torre Eiffel” con éxito, y no contento con esto, ¡casi la vendió dos veces!

Todo sucedió en 1925, cuando Lusting vio en un diario un artículo que indicaba lo costoso que se le estaba haciendo a la ciudad de París el mantener la Torre Eiffel por lo que pronto se convertiría en una torre de chatarra. Así fue que se le ocurrió un plan descabellado: ¡venderla como chatarra! Su primera acción fue contratar a un falsificador para que elaborara papeles “oficiales” del Gobierno, para luego invitar a seis comerciantes de chatarra a una reunión de negocios “confidencial” en un hotel muy lujoso de la ciudad.

Lusting se presentó como el subdirector general del Ministerio de Correos y Telégrafos, explicándoles a los empresarios que habían sido cuidadosamente seleccionados por ser un grupo de empresarios honestos (una típica acción utilizada en Ingeniería Social). Inmediatamente vino “la gran propuesta”: les explicó que el Gobierno necesitaba vender la torre y pidió a los empresarios que mantuvieran en secreto este tema escandaloso.

Para dar más veracidad a sus acciones (continúa la Ingeniería Social), Lusting contrató una limusina y llevó a los empresarios a un recorrido de inspección en la Torre, indicándoles que la licitación se realizaría al día siguiente. Aprovechó el viaje para estudiar y seleccionar a su víctima entre los seis empresarios. El elegido fue el distribuidor André Poisson.

Más tarde, Lusting convocó a una nueva reunión donde “confesó” que un ministro de Gobierno no ganaba lo suficiente como para mantener un estilo de vida bueno.

Esto le sirvió para hacer aún más confidencial el asunto y, además, recibir un soborno por fuera del monto “oficial”. Así fue que Lusting dio por ganada la licitación a Poisson, e inmediatamente escapó con una gran suma de dinero rumbo a Viena.

Pero nada pasó: Poisson estaba tan avergonzado de lo sucedido, que no quiso dar a conocer la estafa que le habían realizado. Apenas pasado un mes, Lusting volvió a París y seleccionó a otros seis empresarios para realizar el mismo procedimiento. Esta vez no tuvo la misma suerte, porque la víctima elegida en este caso acudió a la Policía a hacer la denuncia. Así y todo, Lusting pudo escapar y evitar el arresto.

Crear una cultura segura dentro y fuera de la Empresa

/0 Comments/in Blog, Security, Training /by avhgfnepSeguramente habrán escuchado frases como: “La cadena se rompe por el eslabón más débil”. Dentro del ámbito de la seguridad se utiliza mucho haciendo referencia al usuario, ya que podemos tener un entorno súper seguro y muchísimas herramientas de monitoreo, pero si el usuario no utiliza la tecnología en forma consciente y segura, es muy probable que tengamos una brecha de seguridad. De esta forma, nuestra empresa podría ser víctima de diferentes amenazas. Por ejemplo: un Ransomware que secuestre nuestros propios datos y no podamos acceder a ellos sin pagar un rescate; un engaño donde se le otorgue a un intruso acceso físico a lugares restringidos o se le entreguen datos sensibles a un ciberdelincuente; y así podríamos seguir y seguir. Es por todo ello que debemos crear una cultura segura tanto dentro como fuera de nuestra empresa.

POR DÓNDE EMPEZAR

Una muy buena forma de comenzar es incluir un programa de concientización dentro de nuestra estrategia de seguridad, y así poder alcanzar a todas y cada una de las personas que componen nuestra empresa. Ahora, muchos se preguntarán por qué hacemos tanto hincapié en “dentro y fuera de la empresa”. Bueno, es simple: a una persona se la puede entrenar para que utilice en forma segura y consciente las herramientas y recursos tecnológicos de su empresa, pero de nada sirve si no hace lo mismo con los propios.

Veamos un ejemplo:

Un usuario obtuvo un muy buen entrenamiento dentro de su empresa, donde tomó conciencia en el uso seguro de la tecnología y la detección de técnicas de ingeniería social. Al conocer las distintas amenazas y la forma de proceder de los ciberdelincuentes, él se encuentra más atento y es más cuidadoso en su trabajo. Pero a las 18:00 hs., cuando se retira (o todavía dentro de la empresa), recibe solicitudes de amistad en Facebook, aceptándolas sin preguntarse siquiera de quiénes proceden. Hace publica fotos en las redes sociales (hasta incluso tomadas desde dentro de la empresa), descarga cualquier tipo de aplicación (oficial y no oficial) en su celular sin chequear los permisos y el desarrollador antes de instalarla, mantiene las conexiones inalámbricas de sus dispositivos continuamente encendidas, se conecta a cuanta red inalámbrica encuentre y navega con su notebook por cualquier sitio dando aceptar a cuanto cartel se le presente.

Como se puede apreciar, este usuario tiene un proceder correcto al utilizar los recursos de la empresa, pero no es así con su vida personal. Si bien parece que en este caso exageramos un poco, deben creernos algo en base a nuestra experiencia en consultorías: existen muchas personas que actúan de esta manera. Muchas veces, esto es debido a que se instruyó al usuario en el uso seguro de las distintas herramientas de la empresa y no así en el uso de redes sociales, dispositivos personales, etc.

Aquí podemos apreciar una gran brecha de seguridad, ya que si el objetivo es claro, los ciberdelincuentes no solo se limitarán a atacar los recursos de la empresa, sino que también podrán enfocarse en los recursos personales de sus empleados o hasta incluso (dependiendo la magnitud del ataque) objetivos satélites como familiares o amigos.

PROGRAMA DE CONCIENTIZACIÓN

A continuación detallaremos algunas de las acciones que se pueden llevar adelante para cubrir distintos frentes y así lograr mayor visibilidad, sustentabilidad e interés por un programa de concientización.

Evaluación: como primera medida, es muy importante poder evaluar tanto el conocimiento o la percepción que los empleados poseen con respecto a la seguridad, como también realizar diferentes tests que nos ayuden a conocer cómo estamos parados frente a posibles ataques (campañas de phishing, engaños telefónicos, intentos de intrusión, etc.). La información resultante nos servirá para poder realizar una comparativa de estado a medida que avanzamos con las diferentes acciones.

Charlas y talleres: muy buenos resultados son los que podemos obtener al realizar charlas y talleres. Pueden ser segmentados en grupos específicos (gerentes, técnicos, etc.) o abiertos dependiendo los recursos y alcances de (la empresa), siempre intentando alcanzar a todos los usuarios.

Videos y material gráfico: nunca está de más contar videos y material gráfico para el apoyo de las diferentes acciones. Algo muy importante es que deben expresar de forma simple y clara lo que se quiere transmitir (tips, datos de referencia, infografías).

El material gráfico puede ser tanto digital (para ser distribuido a tra-vés de mailing, publicarlo en el sitio web de la empresa o la intranet), como también impreso (folletos, carteles).

Plataforma de e-learning: debido al ritmo de trabajo en las empresas, en general no se llega a exponer o profundizar sobre todos los temas en las charlas y talleres.

Es por eso que una muy buena práctica es disponer de una plataforma de e-learning que sirva a los usuarios como material de apoyo y consulta permanente. Es importante disponer de información clara y precisa. Y se pueden adoptar distintos formatos: videos, imágenes, audio, documentos, etc.

VOLVER A EMPEZAR

Es un error pensar en la seguridad como una solución que se implementa y funciona en forma desatendida. Diríamos que es todo lo contrario: cuando implementamos una solución, un programa de concientización o habilitamos un canal para la comunicación, estamos recién comenzando. Todas y cada una de las acciones que realicemos necesitan un seguimiento, ajuste o cambio.

La tecnología está en constante evolución, como también las amenazas, nada es estático y mucho menos debemos serlo nosotros.

CONCLUSIONES

Al finalizar nuestras charlas nos gustar hacer una analogía, que compartimos a continuación: Seguramente cuando éramos niños muchos de nosotros cruzábamos la calle sin prestar atención, nos daba lo mismo cruzar por la esquina que por mitad cuadra y que el semáforo estuviera en rojo o en verde. Esto sucedía porque no teníamos conciencia sobre las amenazas existentes (automóviles que pudieran atropellarnos) y no teníamos consciencia sobre nuestra integridad física. Por suerte, tuvimos a nuestros familiares o amigos que nos enseñaron a cruzar por la senda peatonal, pero antes esperar que el semáforo se pusiera en rojo y mirar hacia ambos lados.

Hoy en día, es impensable que una persona adulta cruce una calle o avenida por cualquier lugar, sin mirar y con el semáforo en habilitándolo. La persona no realiza un gran esfuerzo mental para poder cruzar en forma segura, ya que lo hace de una manera natural. Esto mismo debemos lograr con nuestra vida digital (tanto personal como laboral), incorporando de a poco hábitos seguros y utilizando la tecnología en forma consciente hasta lograr que estas acciones se vuelvan totalmente naturales.

Conferencia: Una vida para construir mi marca y solo 5 minutos para perderla en INACAP Temuco, Chile

/0 Comments/in Blog, charlas, conferencias, Security, seguridad, videos /by avhgfnep(in)Seguridad Wi-Fi

/0 Comments/in Blog /by avhgfnepLas redes inalámbricas son la manera de conectarse preferida por muchos usuarios. Sin embargo, son muy vulnerables a intrusiones y engaños.

Cuando dictamos nuestros cursos y seminarios de seguridad solemos hacer las siguientes preguntas: ¿cuántos de ustedes poseen uno o más smartphones?, ¿quiénes tienen la conexión Wi-Fi encendida o suelen mantenerla de este modo? En base a las respuestas obtenidas estamos en condiciones de afirmar que en la gran mayoría de los casos los asistentes poseen uno o más smartphones, de los cuales al menos la mitad mantiene la conexión Wi-Fi encendida casi en forma permanente.

En general esta acción se debe al olvido (conectarse en lugares específicos y luego retirarse sin desactivar la conexión) o quizás por tratar de “enganchar” alguna red Wi-Fi “libre” y así poder descargar más rápido los mails, mensajes de WhatsApp, Facebook, etc. (casi como que de una búsqueda del tesoro se tratase).

El objetivo de este artículo es conocer y analizar algunos de los riesgos y amenazas que conllevan las acciones del párrafo anterior. No solo nos enfocaremos en el uso de los dispositivos personales sino también en el cuidado y las precauciones que debemos tomar al implementar un punto de acceso inalámbrico, ya sea en nuestro hogar u oficina. Todo esto sin olvidar algunos consejos y recomendaciones que nos ayudarán a elevar nuestro umbral de seguridad de una forma notable.

A continuación vamos a detallar algunos riesgos y amenazas a los cuales estamos expuestos día a día. Si bien algunos ya los hemos compartido en nuestro artículo “El Fin de la Privacidad”, aquí trataremos detalles de cara a las redes que podemos tener en nuestro hogar u oficina.

Wardriving

Veamos ahora qué es el Wardriving: una técnica que se utiliza para detectar redes Wi-Fi desde un vehículo en movimiento en una zona determinada. Para esto se utilizan computadoras, dispositivos Wi-Fi, antenas (externas o internas) y GPS. Como resultado se obtienen mapas donde puede apreciarse la posición geográfica de las redes detectadas junto a algunos detalles de las mismas (SSID – nombre de la red, dirección MAC, seguridad utilizada, etc.).

Ésta información suele compartirse en sitios como Wigle (uno de los más populares) para contribuir al desarrollo de mapas completos y actualizados.

Actualmente es muy común ver smartphones y tablets realizando este tipo de tareas, ya que poseen cada vez mayor capacidad de cómputo, Wi-Fi y GPS integrados, y aplicaciones desarrolladas específicamente para (Wigle, Wi-FiFoFum).

A partir del Wardriving han aparecido otras variantes que se identifican según el medio que se utilice para trasladarse. Por ejemplo: warwalking (caminando), wartraining (tren), warbiking (bicicleta) y bus wardriving (colectivo).

“Escucha” de redes conocidas

Al mantener nuestra conexión Wi-Fi activa, nuestros dispositivos se encuentran en constante búsqueda de las redes conocidas.

Básicamente, son las últimas redes a las cuales nos conectamos. Con esta información un atacante podría llegar a obtener nuestras “huellas”, ya que sabría exactamente qué redes usamos con frecuencia. Y al disponer de los datos obtenidos por Wardriving podría llegar a cruzar la información y saber nuestro recorrido cotidiano.

Suplantación

Existen algunos dispositivos que son capaces de “decir que sí” a todas las peticiones de nuestros dispositivos Wi-Fi (teléfonos, tablets, notebooks). Por ejemplo, como comentamos anteriormente, al mantener la conexión Wi-Fi encendida y no estar conectados a una red específica, en todo momento nuestros dispositivos se encuentran a la búsqueda de las redes que en algún momento se conectaron. Este tipo de dispositivos tienen la habilidad de engañar a nuestros móviles para hacerles creer que se encuentran conectados a “casa”, “trabajo”, etc. De esta manera se puede interceptar y obtener la información transmitida.

Access Points falsos

Además de las amenazas antes nombradas, existen muchos usuarios que van por la ciudad en busca de una red Wi-Fi “abierta”, sobre todo cuando las conexiones de datos móviles (3G, 4G) no funcionan muy bien que digamos (los atacantes agradecen esto a los proveedores). Esto implica un riesgo muy alto, ya que existen Access Points falsos a la espera de alguna víctima que intente conectarse a ellos.

Man in The Middle

Como habíamos mencionado anteriormente, una vez que un atacante accede a una red, sis u intención fuese “husmear” o robar información, puede llegar a lanzar un tipo de ataque conocido como Man In The Middle (MiTM). Para ello generalmente se elige entre una o varias víctimas (servidores, estaciones de trabajo, smartphones, tablets, laptops, etc.) y se comienza a interceptar las comunicaciones que las mismas realicen entre sí o de cara a Internet. Así se pueden obtener datos sensibles de los distintos sitios y servicios que utilicen las víctimas. Por ejemplo: home banking, webmail, redes sociales, archivos transferidos, conversaciones, etc.

Deauthentication Attack

Este tipo de ataque puede traernos dolores de cabeza, ya que su objetivo es desconectar a los clientes del punto de acceso. Si bien generalmente se usa como una forma de conseguir el “handshake” (una secuencia de mensajes que se envían entre el punto de acceso inalámbrico y el dispositivo que se conecta a él), puede usarse como forma de potenciar un ataque de suplantación. En la suplantación, el atacante crea un AP (Access Point) falso con el mismo nombre que una red válida y luego envía una serie de paquetes de desasociación para que los dispositivos se desconecten de la red válida y se conecten a la red del atacante. El Deauthentication Attac también puede ser utilizado para generar un ataque de denegación de servicio (DoS Denial of Service), ya que es posible dejar sin conexión a uno o varios dispositivos por un buen tiempo.

Dispositivos y herramientas de seguridad

Existen distintos dispositivos y herramientas que, si bien fueron concebidas para ser utilizadas por profesionales en seguridad IT, pueden caer en manos de personas con fines poco éticos para realizar alguno de los ataques antes mencionados (escucha de redes, suplantación, AP falso, Man In The Middle, etc.), entre otros.

Dichos dispositivos, al ser pequeños y alimentados por baterías, pueden ocultarse. Las herramientas de soft son aún más furtivas, ya que no podemos saber qué programa está utilizando tal o cual persona. De hecho hasta existen teléfonos y tablets (adaptados para este tipo de tareas) que poseen distintas herramientas de auditoría preinstaladas.

Protocolos de seguridad

Cuando comenzó a popularizarse el uso de redes Wi-Fi en hogares y oficinas, la mayoría encontraban abiertas (sin contraseña). Esto permitía a cualquier persona conectarse libremente y por consecuencia no sólo obtenía el beneficio de usar una conexión sin pagar, sino que también (dependiendo de sus intenciones) podía llegar a obtener distintos tipos de información (incluso privada o confidencial) de los dispositivos que se encontraban allí conectados. Hoy, para protegernos de esto dispone de algunas medidas de seguridad que se basan en diferentes protocolos y algoritmos de cifrado. En la práctica podemos apreciarlos cuando las redes nos solicitan una contraseña para poder conectarnos a ellas.

–WEP (Wired Equivalent Protection, o Protección equivalente a una red cableada) fue uno de los primeros protocolos utilizados. Su adopción comenzó a decaer al descubrirse vulnerabilidades. Su seguridad se podía romper en muy poco tiempo, lo que en la práctica permitía acceder a la red sin necesidad de conocer la contraseña.

–WPA (Wi-Fi Protected Access o Acceso Wi-Fi Protegido). Fue creado para subsanar las deficiencias de WEP. Ciertamente, es más seguro que su antecesor, pero también se le descubrieron distintas vulnerabilidades.

–WPA2. Este es un protocolo totalmente nuevo en comparación con sus antecesores. Hoy se considera que WPA2 es tan seguro como la contraseña que le configuremos, ya que es posible “romper” WPA2 con un buen poder de cómputo (de ello dependerá el tiempo que se tarde en hacerlo y algo de suerte, ya que los ataques tratan de “adivinar” la contraseña mediante técnicas de fuerza bruta (probando todas las combinaciones de caracteres posibles) o diccionario (probando con una lista de palabras predefinidas).

–WPS (Wi-Fi Protected Setup). Se creó como una forma de agilizar la conexión y mejorar la seguridad de las redes que utilizan el protocolo WPA2. Esta norma implementa diversos mecanismos para facilitar la configuración, pero prontamente se descubrió una vulnerabilidad que permite “pasar por arriba” la autenticación. Por eso ya no se recomienda utilizar WPS, porque es una posibilidad de debilitar la seguridad que provee WPA2.

Proteger nuestras redes

-Utilizar el protocolo WPA2 con algoritmo de cifrado AES.

-Utilizar contraseñas robustas y cambiarlas periódicamente.

-Al adquirir un punto de acceso inalámbrico nuevo es recomendable cambiar el nombre y la contraseña de la red Wi-Fi que trae por defecto.

-Habilitar la restricción por MAC Address. De esta manera podemos indicar qué dispositivos físicos están autorizados a conectarse a nuestra red.

-Si no vamos a utilizar la red Wi-Fi por mucho tiempo (vacaciones, viajes) es recomendable apagar el punto de acceso inalámbrico.

-Chequear periódicamente el registro de conexiones en búsqueda de accesos sospechosos.

Proteger nuestros dispositivos

-Mantener las conexiones inalámbricas desactivadas y sólo activarlas cuando sea necesario.

-Evitar el uso de redes públicas. En caso de utilizarlas, evitar el uso de sitios que contengan información sensible (mail, home banking, etc.).

-Observar que aparezcan las siglas “https” en la barra de direcciones de nuestro navegador cuando ingresemos a sitios que nos soliciten credenciales (usuario y contraseña). Generalmente, este tipo de sitios nos deberían proveer de una conexión segura y certificados válidos. Por ejemplo: https://www.facebook.com.

-Activar el doble factor de autenticación en los servicios que así lo permitan (Google Authenticator, SMS, etc.).

-Utilizar un servicio de VPN (Virtual Private Network o Red Privada Virtual) cuando nos conectamos desde redes “poco confiables” (bares, aeropuertos).

Conclusiones

Seguramente en los próximos artículos profundizaremos aún más sobre estos temas. Como se habrán dado cuenta, dan para mucho. De todas maneras y como pudimos apreciar, es conveniente tomar algunos recaudos, ya sea en el uso de nuestros teléfonos, tablets o computadoras. También requiere especial atención la configuración de nuestro router Wi-Fi o Access Point.

Phishing: ¡Peligro online! (Parte 2)

/0 Comments/in Blog /by avhgfnepPara leer la parte 1 haga clic aquí.

¿Qué es el spear phishing?

Como pudimos apreciar hasta aquí, si bien es muy peligroso caer en este tipo de engaños, el porcentaje de usuarios que lo hace no es muy grande. Sobre todo, porque el Phishing tradicional se basa en estrategias de engaño más bien masivo, con poca diferenciación o particularización de las víctimas. Visto de otro modo, es como si en el Phishing los “pescadores” intentaran atraparnos con una (débil) red indiscriminada.

Pero qué pasaría si ese phishing fuese personalizado y el atacante nos investigara de antemano (gustos, relaciones, datos personales). ¿O si, por ejemplo, el objetivo fuese nuestra empresa y el atacante conociese a nuestros proveedores, clientes y datos sensibles del negocio?

A este tipo de ataque se lo conoce como Spear Phishing. Tal como lo indica la palabra Spear (arpón/lanza), hace una analogía a la pesca con arpón, la cual es dirigida a un objetivo concreto y no a cualquiera que “muerda el anzuelo”, como podría suceder en el phishing tradicional. Estos objetivos pueden ser desde una persona, grupo o hasta incluso una empresa entera.

Este es uno de los ataques más peligrosos para las organizaciones hoy en día, ya que si el atacante se toma su tiempo para realizar un relevamiento exhaustivo de la información y posee habilidades para elaborar un buen ataque, las posibilidades que la o las víctimas sean engañadas aumentan. Por supuesto, la preparación de este tipo de ataque exige más trabajo a los ciberdelincuentes.

Toda la empresa en riesgo

Veamos ahora cómo contando con información y utilizando el Spear Phishing un ciberdelincuente puede tener éxito con su engaño:

En una evaluación de seguridad para una empresa se encontró una impresora a la que se podía ingresar desde cualquier lugar del planeta sin ningún tipo de restricción, porque poseía una dirección IP pública (abierta al mundo). Además, los nombres de usuario y contraseña del administrador que trae por defecto no se habían cambiado. Así quedaban expuestas diferentes tipos de informaciones sobre sus usuarios:

-Nombres y apellidos.

-Nombres de usuarios.

-Documentos que se imprimían junto con su fecha y hora exacta.

-Software y versiones desde donde se enviaban las impresiones.

Cibercriminales en acción

Siguiendo con el ejemplo anterior, los datos recolectados sirvieron para elaborar un Spear Phishing. Como primer paso se identificó a uno de los usuarios que más utilizaban la impresora. Una vez seleccionado, se procedió a estudiar detalladamente los horarios para poder así dar con el momento apropiado en el que se le realizaría el ataque. Luego se identificó un documento en formato PDF que acababa de ser impreso y de esta manera se procedió a crear uno de idénticas descripciones, pero conteniendo dentro un código especialmente preparado para poder tomar el control de su equipo (aprovechando una vulnerabilidad conocida del software que estaba usando). Así fue que se redactó un mail supuestamente enviado desde el área de soporte de la empresa, donde se le indicaba al usuario que se había detectado malware en su computadora (el PDF que acababa de imprimir) y en pos de actuar proactivamente esto se había corregido. El usuario tenía que eliminar el archivo anterior y descargar el nuevo que se le había adjuntado junto a esta notificación. El usuario accedió sin ningún tipo de restricción a realizar todo lo solicitado y fue así que se pudo tomar el control total de su computadora comprometiendo a toda la empresa.

Las zonas turbias de la web

La compañía Blue Coat Systems (www.blue-coat.com), realizó una investigación que muestra las “zonas” o dominios de nivel superior (TLD) que tienen mayor relación con sitios web sospechosos. Uno de los hallazgos clave que presenta el informe es que más del 95 por ciento de los sitios web de 10 TLD diferentes se clasifican como sospechosos y que ese porcentaje llega al 100 por ciento para los TLD de los dos primeros puestos: .zip y .review.

Blue Coat analizó cientos de millones de solicitudes web provenientes de más de 15.000 empresas y 75 millones de usuarios para generar el informe “Las zonas más turbias de la Web”. A los fines de esta investigación, Blue Coat consideró que un dominio es “turbio” si está clasificado en su base de datos como:

–Actividad maliciosa más frecuente: correo no deseado, estafa, sospechoso, software posiblemente no deseado (PUS).

–Actividad maliciosa menos frecuente: Malware, Botnet, Phishing y suplantación de identidad.

¿Cómo podemos darnos cuenta?

Si bien no todos los mails de phishing son iguales y en algunos casos pueden resultar difíciles de reconocer, prestando atención a algunos detalles podemos llegar a identificarlos:

Spam: este tipo de mails generalmente ingresa a la carpeta Spam, por lo que recomendamos estar completamente seguros antes de abrir o restaurar a la bandeja de entrada un correo de esta carpeta.

Faltas de ortografía: la mayoría de los mails de phishing poseen faltas de ortografía y mala gramática, ya que muchos de ellos son traducidos en forma automática.

Links falsos: al posicionarse con el puntero del mouse sobre el link (sin hacer clic en él), se podrá observar dónde realmente este nos quiere dirigir. Generalmente esto lo podremos observar en la esquina inferior izquierda del navegador (dependiendo del navegador que estemos utilizando).

Urgencia: en muchos casos se apela a la “urgencia”. Por ejemplo: “Su cuenta ha sido bloqueada y es necesario el cambio de la misma en forma urgente!”, “Hemos detectado una actividad inusual en su cuenta del Banco y esto requiere de su intervención inmediata”. Este tipo de acciones busca que hagamos clic en el link malicioso cuanto antes, sin siquiera dejarnos pensar.

Mails sin nombre: en muchos casos podemos apreciar que el envío de phishing (a excepción del Spear Phishing) no es personalizado y no se incluye nuestro nombre. Por ejemplo, se dirigen a nosotros como: “Estimado Sr/Sra”.

¿Cómo podemos protegernos?

Lo más importante en este punto es usar nuestro sentido común y evitar así entrar en el “juego” que el ciberdelincuente nos propone. De todas maneras existen distintas herramientas y sitios que nos pueden ayudar a prevenir este tipo de ataques, aclararnos el panorama o poder denunciarlos en caso que nos topemos con alguno:

–FortiClient: la empresa Fortinet ofrece en forma gratuita este AntiVirus, AntiMalware y WebFiltering, tanto para nuestras computadoras como también para nuestros dispositivos móviles. www.forticlient.com

–Extensión de Chrome Netcraft: esta extensión para Google Chrome nos ofrece por un lado identificar en forma sencilla toda la información referente al sitio que estemos visitando y por otro una protección contra phishing. www.redusers.com/u/55d

–Extensión de Chrome Pasword Alert: Google ofrece a través de esta extensión ayudarnos y protegernos contra ataques de phishing. Si introducimos nuestra contraseña de Gmail o de Google for Work en sitios diferentes a accounts.google.com, nos llegará una alerta para que estemos al tanto y decidamos si cambiarla o no, dependiendo de si creemos que ésta ha sido comprometida.

También intenta detectar páginas falsas de inicio de sesión de Google para poder alertarnos en caso que hayamos ingresado en alguna de ellas y así evitar el compromiso de nuestras credenciales. www.redusers.com/u/55e

–Denunciar Phishing: el equipo de navegación segura de Google dispone de este sitio para que podamos colaborar a través de la realización de denuncias de los sitios de phishing que encontremos. ¡Colaboremos con seriedad! www.redusers.com/u/55f

–Anti-Phishing Working Group: dentro de este sitio podremos encontrar infinidad de documentación referida a este tema, como también excelentes recursos que nos ayudarán a armar nuestras campañas de concientización dentro de nuestras empresas. www.antiphishing.org

Conclusiones

A lo largo de este artículo pudimos apreciar distintas artimañas que los ciberdelincuentes utilizan para poder llevar a cabo sus engaños. Si bien algunas de ellas se realizan aprovechando configuraciones deficientes o vulnerabilidades de software, la mayor parte apunta a explotar vulnerabilidades del sistema operativo más importante y este es al que denominamos como “Human OS”.

Solo a través de la educación y tomando conciencia podemos securizar nuestros Sistemas Operativos y así estar cada vez más fuertes para evitar ser víctimas de este tipo de amenazas.

Phishing: ¡Peligro online! (Parte 1)

/0 Comments/in Blog /by avhgfnepEl phishing es muy utilizado para cometer distintos tipos de fraudes y delitos. Si bien su uso data desde hace ya un tiempo, sus técnicas fueron evolucionando, haciendo que sea cada vez más difícil poder identificar estos engaños, causando así un sinfín de perjuicios a sus víctimas. El objetivo de este artículo es echar un poco de luz sobre este tema y concientizar así a los lectores.

¡No seas pescado!

Podemos definir al phishing como uno de los métodos comúnmente utilizados dentro de la Ingeniería Social, el cual tiene como objetivo engañar a las víctimas a través de la suplantación de identidad de una empresa o persona. El término hace referencia a “fishing” (pesca), porque –justamente- se trata de “pescar” víctimas digitales mediante diferentes métodos.

10 consejos para prevenir ataques

Hacemos un recorrido por diferentes acciones, actitudes y tácticas que podemos emplear para enfrentar el problema del phishing, gracias a un decálogo recomendado por Panda Security (www.pandasecurity.com).

1. Aprender a identificar los correos sospechosos. Existen algunos aspectos que, inequívocamente, identifican a los ataques de phishing a través de correo electrónico.

-Utilizan nombres y adoptan la imagen de empresas reales.

-Llevan como remitente el nombre de la empresa o el de un empleado real de la empresa.

-Incluyen webs que visualmente son iguales a las de empresas reales.

-Como gancho utilizan regalos o la pérdida de la propia cuenta existente.

2. Verificar con la fuente de información de los correos entrantes. Nuestro banco nunca nos pedirá que le enviemos claves o datos personales por correo. Nunca respondamos a este tipo de preguntas. Y si tenemos una mínima duda, debemos llamar directamente al banco para aclararlo.

3. Nunca entremos a la web de nuestro banco pulsando links incluidos en emails. No hagamos clic en los hipervínculos o enlaces que se adjunten en el correo, ya que de forma oculta nos podrían dirigir a una web fraudulenta. Escribamos directamente la dirección URL en el navegador o utilicemos marcadores/favoritos si queremos ir más rápido.

4. Reforzar la seguridad de la computadora. El sentido común y la prudencia son tan indispensables como mantener nuestro equipo protegido con un buen antivirus que bloquee este tipo de ataques. Además, siempre debemos tener actualizado nuestro sistema operativo y navegadores web.

5. Introduzcamos nuestros datos confidenciales únicamente en webs seguras. Las webs “seguras” han de empezar por https:// y debe aparecer en nuestro navegador el icono de un pequeño candado cerrado.

6. Revisar nuestras cuentas. Nunca está de más revisar nuestras cuentas bancarias de forma periódica, para estar al tanto de cualquier irregularidad en las transacciones online.

7. No solo ataca la banca online. La mayor parte de ataques de phishing van contra entidades bancarias, pero en realidad pueden utilizar cualquier otra web popular del momento como gancho para robar datos personales: Ebay, Facebook, PayPal, etc.

8. El phishing sabe idiomas. El phishing no conoce fronteras y pueden llegarnos ataques en cualquier idioma. Por norma general están mal escritos o traducidos, así que este puede ser otro indicador de que algo no va bien. Si nunca entramos a la web en inglés de nuestro banco, ¿por qué ahora debe llegarte un comunicado suyo en este idioma?

9. Ser prudente y no arriesgarse. La mejor forma de acertar siempre es rechazar de forma sistemática cualquier correo electrónico o comunicado que incida en que facilitemos datos confidenciales. Eliminemos este tipo de correos y llamemos a nuestra entidad bancaria para aclarar cualquier duda.

10. Informarse sobre malware. Mantenernos al día sobre los últimos ataques de malware y consejos para evitar cualquier peligro en la red.

El delito y los objetivos

Uno de los medios más utilizados para contactar a las víctimas es el mail. De esta manera se busca engañarlas para que estas crean que están siendo contactadas por una persona o empresa verdadera. Por ejemplo “su banco”, pero en realidad las personas estarán en contacto con el ciberdelincuente. Éste, a través de distintas artimañas, buscará obtener claves de acceso, datos personales, datos de tarjetas de créditos, etc.

Si bien la mayor parte de los objetivos son usuarios de bancos, redes sociales o cuentas de mail, existen otros tipos de phishing donde se juega con los sentimientos y la avaricia, entre otras cosas.

Un caso típico es el del “Príncipe” o “Princesa” de África a quien se le han muerto sus padres, dejándole una herencia millonaria. Pero debido a restricciones de su país este personaje no puede hacerse con el dinero y es allí donde nos solicitan nuestra “ayuda”… y comienza la estafa.

Para poder graficarlo mejor nos gustaría compartir dos casos que hemos estudiado.

Caso 1

El Banco de Chile

Dominio emisor

Una de las primeras tareas fue investigar cómo un mail de este tipo entró sin problemas a nuestra bandeja de entrada. Para ello chequeamos el dominio del emisor y nos encontramos con que el mail había sido enviado desde una empresa irlandesa, la cual poseía en ese momento una vulnerabilidad en su servidor de correo. Esto había sido aprovechado por el ciberdelincuente para tomar control y así enviar mails desde un dominio válido.

Link al sitio del falso Banco

Generalmente los ciberdelincuentes vulneran distintos sitios webs antes de comenzar con su campaña de phishing, para poder alojar allí los sitios falsos y de esta manera dificultar la tarea de identificarlos en caso que se inicie una investigación. Pero al parecer este no era el caso, ya que como detallamos anteriormente el primer dominio donde apuntaba el link no contenía el sitio en falso en sí, sino solo un archivo que nos llevaría a otro dominio.

Fue así que decidimos visitar el primer sitio (donde se encontraba alojado el archivo en cuestión) y pudimos comprobar que había sido vulnerado aprovechando para ello la existencia de un plugin de WordPress llamado MailPoet (wysija-newsletter). Este plugin se encontraba desactualizado y gracias a esto el ciberdelincuente había podido alojar allí su archivo.

Una vez aclarado lo anterior procedimos a visitar el segundo sitio donde sí se encontraba alojado el sitio del falso banco bajo el subdominio “bancodechile”. Pensando que se trataba de otro sitio vulnerado visitamos el dominio y nos encontramos con la sorpresa que no existía ninguna página activa en él. Esto nos indicaba que era muy probable que este dominio hubiera sido adquirido por el ciberdelincuente. Esta actividad no es muy habitual en este tipo de ataques, ya que para poder registrar un dominio generalmente se requieren distintos tipos de datos, como también abonar con algún medio de pago desde el cual se pueden llegar a obtener datos del registrante.

Revisamos a nombre de quién se encontraba registrado el dominio para poder saber si realmente era como suponíamos. Resultó que eran datos falsos y la empresa registrante otorgaba dominios casi sin requisitos.

Reacción inmediata del hosting

Algo positivo en todo esto fue que en muy pocas horas el sitio dejó de estar activo, ya que debido a distintas denuncias el hosting que lo alojaba procedió a suspenderlo de forma inmediata y luego a eliminarlo.

Caso 2

La Mujer Sola

A investigar

Pusimos manos a la obra contestándole desde una cuenta de mail con un perfil ficticio que recién habíamos creado.

Ella nos comentó que nos había elegido tras haber realizado investigaciones en Internet y parecerle que éramos buenas personas (recordemos que nuestro perfil no tenía más de 24 horas). A esto le agregaba una copia de su pasaporte para que pudiéramos comprobar que realmente no se trataba de un engaño. Inmediatamente le contestamos poniéndonos a disposición. Horas después nos indicaba que a partir de ese momento deberíamos tratar con su notario para realizar el acto de donación.

El notario iba a necesitar de nosotros distintos datos y una copia de nuestro documento o pasaporte. Le contestamos que no solíamos enviar la copia de nuestro documento debido a un problema que habíamos tenido anteriormente. Pero que no teníamos problema con el resto de los datos y que quizás le servía nuestro acceso a algo llamado Home Banking, que no sabíamos cómo se usaba (contra Ingeniería Social).

El notario acusó recibo de toda la documentación (parece que no hizo falta el pasaporte), adjuntando un Acto de Donación para que firmemos y se la enviemos. Ya con este paso cumplido y el envío de 95 Euros en concepto de honorarios y distintos gastos se nos giraría el dinero.

Si bien ya se habrán dado cuenta por donde venía el engaño, repasemos algunos puntos importantes.

Acto de Donación

Transferencia a través de Western Union

Al pie del mail que contenía el Acto de Donación se nos solicitó dinero (95 Euros) en concepto de honorarios del Secretario, gastos de legalización del Acto de Donación, etc. Este detalle no hubiera levantado tantas sospechas sino no nos hubieran pedido que usemos los servicios de Western Union para realizar este pago. Lo interesante es que el pago debía hacerse a nombre del “contable de su gabinete”, quien seguramente era otra víctima a la cual se la estaba engañando para que hiciese de intermediario y así los delincuentes poder hacerse del efectivo sin dejar registros de sus datos.

El fin de la privacidad (Parte 4)

/0 Comments/in Blog /by avhgfnepSeguramente hoy en día la mayoría de nosotros poseemos un teléfono inteligente, participamos en al menos una o más redes sociales y utilizamos algunos otros servicios online. También nos animaríamos a decir que a la mayoría de nosotros nos da pereza leer los “famosos” términos y condiciones cuando nos inscribimos en algún servicio, rellenamos varios formularios sin saber a dónde van a parar nuestros datos y no le prestamos mucha atención a los permisos que las aplicaciones móviles nos solicitan. El objetivo de este artículo es que podamos comprender cuán expuestos podemos estar si no tomamos al menos algunas medidas para protegernos.

Dispositivos móviles

Los smartphones y tablets son hoy nuestro principal medio de acceso a Internet y otras redes. Aquí, algunas cuestiones relevantes para tener en cuenta.

Muchas veces la funcionalidad es enemiga de la seguridad. A esto no escapan nuestros dispositivos móviles, ya que al ingresar en el mundo de las aplicaciones (apps) debemos tener algo más de cuidado y leer correctamente los permisos que éstas nos solicitan.

En nuestra experiencia, y en general, esto no se tiene en cuenta y es justamente allí donde ciberdelincuentes pueden aprovecharse de nuestra falta de control para apropiarse de nuestros datos.

Veamos a continuación las diferentes opciones que se nos presentan al querer instalar la aplicación de Facebook, tanto en iOS (sistema operativo de iPhone) como así también en Android.

Instalación de apps

Luego de lo expuesto hasta aquí es inevitable la siguiente pregunta: ¿Aplicaciones sí o aplicaciones no? Haga clic aquí para leer una nota sobre el tema.

Nuestros teléfonos hablan por nosotros

No solo debemos fijarnos en las aplicaciones, sino también en nuestra conectividad. El continuo avance de tantas apps “imprescindibles para nuestra supervivencia digital” y el no acompañamiento de las redes celulares (por lo menos en nuestra región) muchas veces nos llevan a la tentación de conectarnos a redes Wi-Fi abiertas para poder seguir conectados “al mundo”. Y es justamente allí donde nuevamente perdemos mucho más de lo que ganamos.

Haga clic aquí para ver algunos de los riesgos a los cuales estamos expuestos cuando dejamos nuestra conexión Wi-Fi encendida en el móvil sin ningún tipo de control o cuando nos conectamos a cuanto Wi-Fi abierto encontremos.

El desarrollador correcto

Existen infinidad de aplicaciones con nombres similares entre sí, por ejemplo: WhatsApp y WhatApp. Muchas veces este tipo de acciones (dar de alta aplicaciones con nombres similares) se realiza por puro marketing, ya que algún que otro distraído instalará estas aplicaciones, dándole así mayor rating, posicionándose en un mejor puesto y en muchos casos se dejará instalada y se usará. Antes de instalar cualquier aplicación es recomendable chequear el desarrollador, cantidad de descargas y comentarios. Con todos estos datos podemos asegurarnos que la aplicación que estamos por instalar es la correcta.

Cuando no depende de nosotros

“La vida es corta. Ten una aventura” son las frases que nos encontramos al ingresar en la llamada “Red social de Infieles”, la cual tiene como objetivo facilitar la comunicación y encuentro entre personas (las que en su gran mayoría desean cometer adulterio). Para poder darnos cuenta de esto basta con mirar las primeras opciones que se nos presentan al desplegar su menú de búsqueda.

Generalmente los usuarios que se registran en estos sitios confían que su información está resguardada y nunca será expuesta, pero en este caso no fue así: los datos personales de más de 37 millones de usuarios fueron expuestos en forma pública luego de que Ashley Madison sufriera un ataque, causando de esta manera distintos tipos de problemas: suicidios, separaciones, divorcios, empleados despedidos, opresión en algunos países debido a la inclinación sexual de algunas personas, chantajes. Si bien este fue uno de los últimos casos conocidos, no fue ni va a ser el único.

Conclusiones

Con este artículo pudimos apreciar que si bien el cuidado de la privacidad no depende 100% de nosotros, sí lo hace en un gran porcentaje. Es allí donde debemos trabajar para elevar el umbral de nuestra seguridad lo más alto posible.

Por otro lado, debemos comenzar a leer las políticas de privacidad de los distintos sitios antes de aceptarlas y tener el debido cuidado al considerar en cuáles nos damos de alta. Así, armados de conocimiento, podremos transitar una vida digital un poco más segura.

Haga clic aquí para leer la primera parte.

Haga clic aquí para leer la segunda parte.

Haga clic aquí para leer la tercera parte.

El fin de la privacidad (Parte 3)

/0 Comments/in Blog /by avhgfnepSeguramente hoy en día la mayoría de nosotros poseemos un teléfono inteligente, participamos en al menos una o más redes sociales y utilizamos algunos otros servicios online. También nos animaríamos a decir que a la mayoría de nosotros nos da pereza leer los “famosos” términos y condiciones cuando nos inscribimos en algún servicio, rellenamos varios formularios sin saber a dónde van a parar nuestros datos y no le prestamos mucha atención a los permisos que las aplicaciones móviles nos solicitan. El objetivo de este artículo es que podamos comprender cuán expuestos podemos estar si no tomamos al menos algunas medidas para protegernos.

Facebook

En la actualidad las redes sociales constituyen el mayor ámbito de intercambio de información personal. Veamos algunos consejos.

Si de falta de privacidad hablamos, las redes sociales ocupan uno de los primeros puestos. No solo por la existencia de algunas políticas “flexibles”, sino mucho más que eso: ocurre que la mayoría de los usuarios regala sus datos sin medir consecuencia alguna.

Desde el “Buen Día!!!” y hasta el “Hasta Mañana!!!” a todos los “amigos”, existen personas que pasan muchas horas del día en Facebook. Y no solo están mirando las publicaciones de sus “amigos”, sino exponiendo su vida entera minuto a minuto cual participante de Gran Hermano. Debemos recordar (tal como comentamos en los artículos sobre Ingeniería Social) que una de las tantas técnicas que utilizan los Ciberdelincuentes es el de generar perfiles falsos en redes sociales para agregar como “amigos” a sus víctimas. De esta manera puede seguir el paso a paso de las mismas teniendo a su disposición el dato exacto de dónde, cuándo y cómo atacar.

Comprobación rápida de privacidad

-¿Quién puede ver mis cosas?: esta opción sirve para que podamos controlar quién podrá ver nuestras próximas publicaciones (ya sea las realizadas desde la sección noticias como desde nuestro perfil), además nos indica dónde buscar si lo que queremos es saber quién puede buscar las cosas que publicamos o etiquetamos o que ven otros en mi biografía.

-¿Quién puede ponerse en contacto conmigo?: con esta opción podemos filtrar los mensajes que vemos. Para ello se ofrecen dos opciones: Filtro básico (recomendado para principiantes) donde se filtran únicamente a amigos y personas que quizás conozcamos. La otra opción es Filtro estricto, donde únicamente veremos los mensajes de nuestros amigos.

Seguridad

Esta sección, como también la de privacidad, se fue adaptando a través del tiempo en base a las distintas necesidades de los usuarios y a distintos sucesos de seguridad que se fueron dando. Es decir que si la conocíamos de años atrás y nunca más la revisamos, quizás nos encontremos con cambios importantes y nuevas alterativas que permiten un control más fino de lo que ocurre en nuestra cuenta de Facebook. Hoy en día los usuarios cuentan con varias opciones que son de gran ayuda a la hora de resguardar la privacidad.

Repasemos ahora cada una de las opciones que nos presenta esta sección:

-Alerta de inicio de sesión: al activar esta opción vamos a comenzar a recibir alertas en nuestra cuenta de mail asociada. Vamos a poder observar fecha, hora y lugar desde el cual se ingresó a nuestra cuenta, como también el navegador y sistema operativo.

-Aprobaciones de inicio de sesión: con esta opción podremos habilitar un segundo factor de autenticación. En este caso se trata de un mensaje SMS que nos llega a nuestro celular con un código específico, el cual debemos introducir luego de autenticarnos con nuestro usuario y contraseña; caso contrario, por más que el usuario y la contraseña sean los correctos se nos denegará el acceso. Es altamente recomendable activar esta opción, ya que hoy en día solo con nuestro usuario y contraseña no nos basta. Es más, ya se está hablando de “la muerte de las contraseñas”. Este tema seguramente lo trataremos en futuros artículos de USERS.

-Contraseñas de aplicaciones: esta opción nos permite generar contraseñas para poder acceder a distintas aplicaciones con nuestra cuenta de Facebook en lugar de utilizar la contraseña principal. Algunas de las aplicaciones más conocidas que requieren este tipo de contraseñas son: Xbox, Spotify y Skype.

-Contactos de confianza: esta opción nos permite delegar en alguien de confianza la recuperación de nuestra cuenta en caso de que se nos bloquee.

-Dónde iniciaste sesión: con esta opción vamos a poder observar los detalles desde donde iniciamos la sección actual.

-Contacto delegado: Facebook pone a disposición de sus usuarios esta opción e caso que suceda algo con el dueño de la cuenta en cuestión, de esta manera la persona responsable a la cual se le delegó la administración de la cuenta podrá realizar las acciones que crea pertinente con la misma.

-Desactivar tu cuenta: no importa cual sea la razón, lo importante es que con esta opción podremos desactivar inmediatamente nuestra cuenta en el momento que lo deseemos.

Privacidad

-¿Quién puede ver mis cosas?: aquí podremos definir quién puede ver las publicaciones que realicemos a partir de ahora, además de revisar todas las publicaciones que ya hemos realizado y en las que se nos ha etiquetado. También podremos limitar el público de las publicaciones que hay hemos compartido por fuera de nuestros amigos (amigos de amigos o públicas).

-¿Quién puede ponerse en contacto conmigo?: útil en caso que necesitemos poder controlar quién nos envía solicitudes de amistad. También podremos aplicar filtros sobre los mensajes que recibimos.

-¿Quién puede ponerse en contacto conmigo?: con esta opción podemos restringir la búsqueda de nuestra cuenta, ya sea a través de nuestro correo electrónico, número de teléfono o hasta incluso en otros buscadores.

Biografía y etiquetado

-¿Quién puede agregar contenido a mi biografía?: si lo que queremos es tener el control total sobre nuestra biografía, este es el lugar. Por un lado podemos limitar quién publicará en nuestra biografía y, por otro, tenemos la opción de revisar las publicaciones antes de que aparezcan (podremos aceptarlas o rechazarlas).

-¿Quién puede ver contenido de mi biografía?: una vez que hayamos realizado algunos de los cambios hasta aquí expuestos, vamos a necesitar chequear que todo esté como queramos. Para eso se creó esta sección, que permite comprobar cómo ven otros nuestra biografía y revisar quién puede ver las publicaciones en la que nos etiquetaron. También hace posible chequear quién puede ver lo que otros publican en nuestra biografía. Como se ve, es un recurso indispensable para mantener la privacidad.

-¿Cómo puedo administrar las etiquetas que otros agregan y las sugerencias de etiquetas?: existen muchos “amigos” que son “etiquetadores seriales” y casi como que de un trabajo se tratase nos etiquetan sin parar en cuanta foto nos encuentren. Para evitar eso podemos utilizar esta sección donde podremos controlar quién nos etiqueta, aprobarlo o desaprobarlo, quién puede ver cuando nos han etiquetado como quién recibe sugerencias para hacerlo.

Tus navegadores y aplicaciones

Cada vez que ingresamos por primera vez a nuestra cuenta Facebook, la red nos da la opción de guardar nuestro navegador como uso frecuente. De esta manera, por una cantidad de días no se nos solicitará el segundo factor de autenticación, ya que se iniciará desde ese navegador como de confianza.

Es recomendable no usar esta opción para todos los dispositivos, por más que todos los dispositivos sean nuestros, sino hacerlo únicamente en los cuales más usamos nuestras cuentas. De esta manera vamos a poder llevar un mejor control y administración.

De una exposición virtual a un delito real

No solo los ciberdelincuentes se aprovechan de los datos que “regalan” algunos usuarios de redes sociales. Los delincuentes tradicionales también hacen de las suyas. Hace un tiempo un alumno me contó un hecho que le acababa de ocurrir y me gustaría compartirlo aquí. Todo sucedió cuando él (mi alumno) acababa de vender una moto y estaba en búsqueda de una nueva. En ese entonces también había comprado una tablet y un celular nuevo. Hasta aquí nada fuera de lo normal. Pero un día a su hijo de 14 años se le ocurrió sacarle fotos a las nuevas adquisiciones de su papá y publicarlas en Facebook, con un afectuoso saludo a los nuevos integrantes electrónicos de la familia. Quizás esto nos parezca familiar y hasta incluso nosotros mismos alguna vez hayamos publicado algo así. Además, al joven se le ocurrió preguntar a sus “amigos” de Facebook si alguien conocía de una moto que estuviese en venta, ya que su padre se encontraba en búsqueda de una y contaba con una suma de dólares en efectivo debido a la venta de su anterior vehículo. Así fue que unos días después, cuando el hijo no se encontraba en la casa, alguien tocó a su timbre. Cuando el alumno atendió, escuchó una voz que le indicaba entregar inmediatamente la tablet y celular describiendo la marca y modelo, como también la cantidad exacta de los dólares que tenía guardados. Todo esto a cambio de liberar a su hijo, ya que lo tenían secuestrado. Inmediatamente llamó al celular de su hijo, pero este no le contestó y así continuo intentándolo en reiteradas oportunidades hasta verse acorralado y no tener más remedio que tomar la tablet, el celular y los dólares y bajar a entregárselos a los malvivientes. Ellos estaban con los rostros tapados y al recibir los dispositivos y el dinero se dieron a la fuga sin mediar palabra alguna. Al ver esto, mi alumno comenzó a buscar a su hijo en forma desesperada hasta que dio con él por teléfono. Para su sorpresa, el chico no estaba enterado de nada de lo sucedido, ya que acababa de salir del cine (por este motivo no había atendido el teléfono con anterioridad). Una vez que pasó el susto y estaban más tranquilos, se pusieron a pensar cómo los delincuentes tenían tanta información y habían dado con el momento justo para cometer el delito. Muy rápidamente se dieron cuenta, ya que el hijo había publicado en Facebook su visita al cine como así también el momento exacto previo al comienzo de la película. Como ya pudimos comprobar, es muy pero “muy” importante limitarnos en la cantidad de publicaciones, como en los detalles que brindamos.

Haga clic aquí para leer la primera parte.

Haga clic aquí para leer la segunda parte.

El fin de la privacidad (Parte 2)

/0 Comments/in Blog /by avhgfnepSeguramente hoy en día la mayoría de nosotros poseemos un teléfono inteligente, participamos en al menos una o más redes sociales y utilizamos algunos otros servicios online. También nos animaríamos a decir que a la mayoría de nosotros nos da pereza leer los “famosos” términos y condiciones cuando nos inscribimos en algún servicio, rellenamos varios formularios sin saber a dónde van a parar nuestros datos y no le prestamos mucha atención a los permisos que las aplicaciones móviles nos solicitan. El objetivo de este artículo es que podamos comprender cuán expuestos podemos estar si no tomamos al menos algunas medidas para protegernos.

OSINT

Mucha información valiosa sobre nosotros es demasiado fácil de conseguir.

El término OSINT (Open Source Intelligence) se refiere a todas las fuentes abiertas de información accesibles para el público general. A través de distintas técnicas y herramientas se puede obtener una gran cantidad de información. Estos datos sirven para armar el perfil de una empresa o persona y en base a ello usarse para distintos objetivos: marketing, negocios, estudios previos a la contratación de una persona y hasta ciberataques.

Algunas de las fuentes para la realización de OSINT pueden ser:

-Medios de comunicación: diarios, revistas, televisión.

-Información gubernamental.

-Redes sociales, foros, etc.

-Eventos, papers y otras publicaciones institucionales.

Si bien muchas de estas fuentes no dependen directamente de nosotros (por ejemplo, la información gubernamental), debemos poner foco y prestar atención a las que sí lo hacen. Por ejemplo: redes sociales, foros, papers y la información que otorgamos a los medios de comunicación.

Una foto dice más que mil palabras

Muchas veces notamos que las empresas no reparan mucho en las fotos o imágenes que publican en sus sitios y blogs. El hecho es que en reiteradas ocasiones se puede llegar a obtener algunos de los siguientes datos a través de ellas:

-Disposición física de las workstations y servidores.

-Sistemas operativos utilizados.

-Controles de acceso y cámaras (tarjetas RFID, huellas dactilares, etc.).

Como se habrán dado cuenta, es un riesgo que toda esta información esté disponible para cualquiera que esté dispuesto a observar detalladamente algunas fotos e imágenes.

Recomendaciones:

Una muy buena práctica es utilizar OSINT para con uno mismo o nuestra empresa. Por ejemplo, realizando búsquedas específicas en los buscadores, porque de esta manera podremos “barrer” lo que se conoce de nosotros y así podemos adelantarnos y actuar en forma proactiva en el caso que exista algo que nos pueda comprometer.

Haga clic aquí para leer la primera parte.

El fin de la privacidad (Parte 1)

/0 Comments/in Blog /by avhgfnepSeguramente hoy en día la mayoría de nosotros poseemos un teléfono inteligente, participamos en al menos una o más redes sociales y utilizamos algunos otros servicios online. También nos animaríamos a decir que a la mayoría de nosotros nos da pereza leer los “famosos” términos y condiciones cuando nos inscribimos en algún servicio, rellenamos varios formularios sin saber a dónde van a parar nuestros datos y no le prestamos mucha atención a los permisos que las aplicaciones móviles nos solicitan. El objetivo de este artículo es que podamos comprender cuán expuestos podemos estar si no tomamos al menos algunas medidas para protegernos.

Regalando nuestra información

¿Estamos realmente exponiendo nuestra información privada?

Aquí conocemos los detalles.

Metadatos

Es muy común compartir información con nuestros amigos, compañeros de trabajo o clientes. Si bien esta acción (con el debido cuidado) no representa una vulnerabilidad en sí, los datos que se generan y asocian a casi la mayor parte de los documentos que creamos (.doc, .xls, .ppt, .pdf, .jpg, .png, etc.) sí lo son.

Estos datos se conocen como metadatos (datos de los datos) y pueden llegar a ser usados en nuestra contra. Si no se controlan correctamente podrían representar una importante fuga de información, tanto para nuestra empresa como para nuestra vida privada.

Veamos a continuación qué datos se podrían llegar a obtener tan solo con leer los metadatos de nuestros archivos:

-Nombre de usuario.

-Sistema operativo.

-Software con el que se creó el documento.

-Ubicación dentro del disco duro.

-Modificaciones.

-Posición geográfica.

-Datos específicos de la cámara (en caso que el archivo fuera una foto).

Para evitar esto podemos llevar a cabo diferentes acciones. Entre ellas, configurar la herramienta que utilicemos (siempre y cuando disponga de esta opción) para que no grabe los metadatos.

Otra opción es contratar servicios externos que controlen y nos ayuden a mantener nuestros archivos sin metadatos, como puede ser Metashield Protector (www.redusers.com/u/51y).

Registro en portales

Es verdad que día a día diferentes sitios están simplificando mucho el proceso de registro (Sign Up), ya sea por la poca cantidad de datos que nos solicitan en comparación a unos años atrás, como por la facilidad que ofrecen muchos al integrar nuestras cuentas de Facebook, Twitter, Gmail, etc. Sin embargo, este sigue siendo un proceso de cierta peligrosidad para nuestra información. Lo es porque, simplemente, estamos brindando nuestros datos personales a cambio de un acceso. En principio parece algo normal, porque estamos diciendo “quiénes somos” para entrar en un lugar (un foro, por ejemplo). No obstante, esto puede tener implicancias más amplias. Pensemos si los datos que se solicitan como obligatorios son realmente lógicos: cuando se empieza a solicitar información personal de manera innecesaria (documento de identidad, dirección postal, etc.) es para sospechar y, como recomendación, directamente eviten el registro.

Ya sea que nos demos de alta ingresando pocos datos o que lo hagamos con algunas de nuestras cuentas preexistentes, siempre es aconsejable prestar mucha atención. Tanto a la “letra chica” como a los permisos que nos soliciten.

Registro en eventos públicos

No solo corremos el riesgo que nuestra información pueda quedar expuesta públicamente si rellenamos formularios online. Esto mismo nos puede suceder cuando nos inscribimos en algún evento en forma presencial, como una promoción de una bebida o un electrodoméstico en un hipermercado. Muchas veces las bases y condiciones especifican que nuestros datos podrán ser compartidos con otras marcas y no solo con la marca en la cual nos registramos. Esta práctica es muy común entre algunas empresas, ya que de esta manera colaboran para aumentar sus bases de datos. Así es como muchas veces nos llega publicidad sobre algún producto que quizás no nos interesa. Pero el agravante se da cuando alguna marca o empresa que realiza estas promociones no cuida correctamente sus activos información y, en consecuencia, quedan expuestos nuestros datos.

Recomendaciones

Ahora ya sabemos que antes de aceptar cualquier política nos conviene leerla. Si ingresamos con algunas de nuestras cuentas preexistentes (Facebook, Twitter, Google) debemos prestar atención a los permisos que nos solicita, o por lo menos saber a qué estamos expuestos.

Recordemos también que al otorgar nuestros datos en algún evento o promoción también podemos llegar a correr los mismos riesgos. Es por ello que lo conveniente (en caso que queramos participar sí o sí del evento o promoción en cuestión) es no usar nuestro correo corporativo para evitar de esa manera poner en riesgo a nuestra empresa, como también rellenar únicamente los campos obligatorios.

Sorteando mi mail corporativo

Tiempo atrás nos tocó realizar una evaluación de seguridad a una empresa. Al comenzar con una de las primeras etapas (Information Gathering), nos sorpendimos al encontrar casi inmediatamente que el mail perteneciente a uno de los empleados había sido utilizado (por el mismo empleado) para registrarse en un sorteo que se estaba realizando en un supermercado. Junto a este mail se encontraban datos como: nombre y apellido, DNI, domicilio, teléfono (fijo y celular). Si tuvieron la oportunidad de leer los tres artículos que publicamos sobre Ingeniería Social, ya se habrán dado cuenta que esta información es oro en polvo para los ciberdelincuentes.

Si se preguntan cómo obtuvimos estos datos… bueno, no nos costó mucho esfuerzo. Realizamos una búsqueda avanzada en Google donde nos encontramos con un archivo de texto plano expuesto públicamente, dentro de un sitio perteneciente a una empresa que se dedica a realizar diferentes eventos y promociones.

Ingeniería Social: herramientas (Parte 3)

/0 Comments/in Blog /by avhgfnepEn esta tercera y última parte analizaremos algunas de las herramientas comúnmente utilizadas por los ingenieros sociales.

Haga clic aquí para leer la primera parte.

Haga clic aquí para leer la segunda parte.

Imaginemos poder conocer en profundidad a una persona sin siquiera hablar con ella; detectar si miente, convencerla de casi cualquier cosa o hasta descubrir relaciones secretas. Todo esto es posible utilizando técnicas y herramientas específicas, las cuales son aprovechadas dentro de la Ingeniería Social para poder realizar distintos ataques y asegurar así su éxito. Pasemos ahora a conocer algunas de ellas, como también a entender cómo o dentro de qué contexto un ingeniero social podría utilizarlas.

Expresiones faciales

Las expresiones faciales son, básicamente, emociones que pueden verse en el rostro de las personas debido al movimiento voluntario o involuntario de los músculos faciales.

Si bien las expresiones son estudiadas desde hace mucho tiempo, estas toman mayor relevancia a partir de diferentes estudios que publicó el científico Paul Ekman (www.paulekman.com). Uno de ellos fue el de microexpresiones: en comparación con el resto, estas duran una fracción de segundos y se producen cuando una persona esconde un sentimiento (alegría, tristeza, ira, asco, desprecio, sorpresa y miedo).

Un ingeniero social especializado y entregado podría conocer lo que siente una persona en algún momento dado, por más que esta quiera esconderlo.

Aplicación dentro de la Ingeniería Social

Al poder “leer” correctamente las expresiones faciales, un ingeniero social obtendrá innumerables beneficios. A continuación vamos a nombrar algunos de ellos:

–Mejorar la inteligencia emocional: poder entender a otros con solo observar sus expresiones faciales (sean estas reprimidas o no) ayudará a manejar mejor la inteligencia emocional del ingeniero social.

–Desarrollar la capacidad de empatía: estudiando las expresiones faciales de una persona en diferentes situaciones se puede llegar a saber qué cosas le gustan o le disgustan. Se podrá usar esta información para crear empatía (una acción muy importante dentro de la Ingeniería Social).

–Entender a los demás: es mucho más fácil entablar “relaciones” si se puede entender a las personas. De esta manera, y con ayuda de la empatía, las víctimas se sentirán a gusto y comprendidas (algo no menor). No se les pasará por la cabeza que el atacante está tratando de manipularlas para obtener algo de ellas.

–Reconocer y manejar mejor sus propias emociones: es muy importante poder manejar las emociones para conservar el “poder” en todo momento y, por sobre todo, no delatar el ataque que se está realizando.

–Desarrollar habilidades sociales: tal como lo indica el mismo término Ingeniería “Social”, es muy importante desarrollar habilidades sociales y, así, poder moverse cómodamente dentro de diferentes situaciones.

Lenguaje corporal

Para poder comprender un poco más, vamos a ver algunos ejemplos de cómo nuestro cuerpo “habla”:

–Ansiedad: un estudio realizado por la Biblioteca Nacional de Medicina de Estados Unidos indica que los seres humanos pestañeamos normalmente unas 17 veces por minuto. Ahora, si esta frecuencia aumenta a más de 30 pestañeos por minuto, podremos darnos cuenta de que estamos frente a una persona que posee una seria ansiedad.

–Inseguridad: existen varias posturas que se traducen en inseguridad. Una de las más conocidas es hacer el “4” con ambos brazos. Esto ocurre típicamente cuando se habla por teléfono (generalmente, la mano izquierda queda apoyada sobre el bíceps derecho y la mano derecha toca el rostro o sostiene el teléfono).

–Autoevaluación negativa: cuando una persona se está autoevaluando negativamente, ya sea por algún error cometido o por inseguridad sobre algún suceso, tiende a colocar el dedo índice y el pulgar de la mano sobre las comisuras de sus labios, asumiendo así la responsabilidad por lo sucedido.

–Distancia entre personas al saludarse: si se desea conocer cuán “cercanas” son dos personas, solo hace falta mirar cuando estas se saludan. En relaciones distantes permanecen distanciadas; en cambio, cuanto más cerca están en el momento del saludo, mayor es la confianza que estos individuos poseen.

–Dominio y poder: en la entrega anterior hablamos de ataques locales y remotos. Dentro de los locales nombramos “Pretexting/Impersonate”, que consiste en utilizar un pretexto y/o hacerse pasar por otra persona, ya sea de forma presencial o remota. Existe una técnica para demostrar dominio y poder que podría ser usada junto al ataque de “Impersonate” para hacerse pasar, por ejemplo, por un superior.